InfoSec Dialogue Benelux 2015 (1/2)

18/May 2015

Vandaag was ik eens op een ander type conferentie. Ja, er waren sprekers en we zaten allemaal in dezelfde zaal. Er was drinken en er waren hapjes. Maar er was toch wat anders. Terwijl normaal iedereen in lange rijen gericht op het podium of in ieder geval het (projectie)scherm is gericht, was dat nu anders. Er waren tafels geplaatst met daar omheen een aantal stoelen. Nog wel gericht op de presentatie, maar wel uitnodigend tot meer onderlinge interactie.

Het verslag van de tweede dag is hier te vinden.

Dialoog

Het heet dan ook niet voor niets een dialoog. Het eerste item was dan ook een dialoog onderling tussen de bezoekers aan de tafels. De opdracht was om de belangrijke discussie- of dialoogpunten te bepalen. Dat lukte goed.

Vervolgens werd van iedere tafel gevraagd wat de drie belangrijkste punten waren en daar kwam, natuurlijk, de cloud uit. Samenhangend daarmee was ook de classificatie van informatie zeer belangrijk en de toegang daartoe.

In het licht van de "aankomende" Europese General Data Protection Regulation (GDPR) was ook de privacy en de verwerking van persoonsgegevens zeer belangrijk.

In een aantal kleinere sessies werden de genoemde punten later op de dag behandeld of zelfs meegenomen in geplande presentaties.

How is the role of the CISO evolving?

Als tweede presentatie genoemd, maar vanwege het nog niet aanwezig zijn van Benoit Godart, begon Paul Swarbrick aan zijn presentatie. De functie van Chief Information Security Officer (CISO) is jong en dus nog in volle ontwikkeling.

Paul maakte met enkele plaatjes duidelijk dat je het nooit 100% goed

kunt doen, maar dat je op die ene fout zult worden aangepakt. Net als

de keeper in een voetbalwedstrijd het 89 minuten goed kan doen, het

mikpunt wordt als hij in die laatste minuut toch de bal doorlaat. Er

wordt niet gewezen naar de spits die er geen één heeft

ingeschoten. Zo hoeft een aanvaller maar één lek te

weten te vinden en moet je als CISO er voor zorgen dat je

organisatie alle lekken dicht.

Paul maakte met enkele plaatjes duidelijk dat je het nooit 100% goed

kunt doen, maar dat je op die ene fout zult worden aangepakt. Net als

de keeper in een voetbalwedstrijd het 89 minuten goed kan doen, het

mikpunt wordt als hij in die laatste minuut toch de bal doorlaat. Er

wordt niet gewezen naar de spits die er geen één heeft

ingeschoten. Zo hoeft een aanvaller maar één lek te

weten te vinden en moet je als CISO er voor zorgen dat je

organisatie alle lekken dicht.

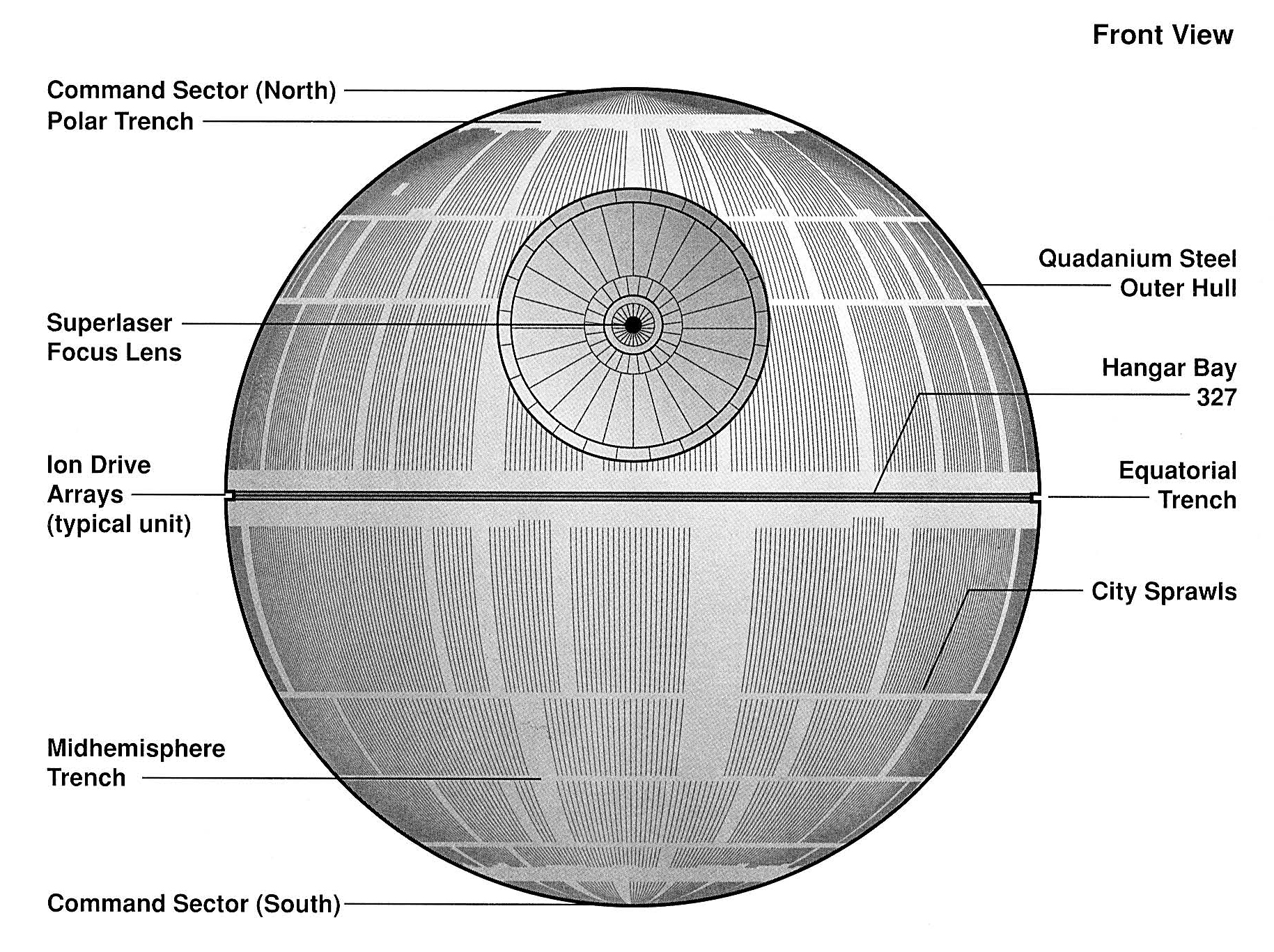

Ook de Death Star kon nog zo goed beveiligd zijn, zodra er ergens een klein gaatje is, vinden de aanvallers die en zullen ze die misbruiken. Het is het "Defenders Dilemma". Dat geldt voor iedere strijd tussen verdedigers en aanvallers.

The progress made by the European Cybercrime Centre (EC3)

Benoit Godart, hoofd van "Outreach & support, European Cybercrime Centre EUROPOL" was ondertussen wel aangekomen. Hij verontschuldigde zich met te zeggen dat hoe korter de reis is, des te later je meestal aankomt.

Benoit vertelde over de stappen die EC3 neemt om te komen tot een veiligere omgeving op internet. Aandachtspunten voor hem waren natuurlijk het versterken van de kracht van politie op internet. Er moet wel opgemerkt worden dat hij niet het standaard stokpaardje van politie en justitie innam dat er dan maar meer opgeslagen en gecontroleerd moest worden.

Des te opmerkelijker was het toen hij vervolgens een overzicht van de dreigingen gaf. In grote lijnen was dit het bekende lijstje van malware, trojans, spyware, bots e.d. Twee punten sprongen er wel direct uit en dat waren encryptie en virtual currency, zoals Bitcoin. Ja, het wordt gebruikt door criminelen, of die nu commercieel of staatsgebonden zijn, maar datzelfde geldt voor gewoon geld en kluizen. Ook die zorgen ervoor dat criminelen profijt hebben van hun misdaden en dat ze de informatie die tot hun opsporing en veroordeling kunnen leiden, verbergen.

Outreach, in de vertaling van handreiking, bleek uiteindelijk ook zeer belangrijk. Dat is een punt waar ik met mijn ondersteuning van TRANSITS zeker achter kan staan. We kunnen het niet alleen.

Dialogen

Na de eerste presentaties was het tijd voor de dialogen. Het onderdeel dat deze conferentie zo anders maakt. In de wandelgangen van andere conferenties spreek je ook wel eens met deze of gene vertegenwoordiger van een leverancier. Nu was er echter steeds 25 minuten ingeruimd om 1-op-1 met een leverancier te spreken. Vanwege de korte tijd had hij ook niet de gelegenheid om zijn standaard verkooppraatje af te steken. Hij moest luisteren naar mij, de potentiele klant, en mijn specifieke vraag of probleem aanpakken.

KPN

Deze dialoog was voor beiden de eerste van de dag en dus een beetje aftasten. We hadden het geluk dat we een gezamelijke geschiedenis hadden. KPN had begin jaren 90 het netwerk in de studentenhuisvesting aangelegd. Daarnaast heb ik goede ervaringen en contacten met KPN-CERT. We zitten samen in o-IRT-o, we hebben samen gekart. Daarnaast waren we beide slachtoffer van de 17-jarige hacker.

Maar uiteindelijk hebben we toch gesproken over mogelijke diensten die KPN kon leveren. Een mogelijkheid zou zijn om gebruik te maken van hun Security Operations Center (SOC). We zijn al een keer wezen kijken bij de Servicedesk van KPN, dus een afspraak om een keer een afspraak te maken om hun SOC te komen bekijken, was snel gemaakt.

Ook penetratietesten kwam kort ter sprake, maar KPN, of hun Red Team, doet dat eigenlijk alleen in het kader van System Integration.

Al met al een goed begin van de dialogen.

Redsocks

Ik had Redsocks uitgekozen om een dialoog mee te hebben, omdat we een dergelijk apparaat in ons netwerk hebben staan. Rick Hofstede doet onderzoek bij de Universiteit Twente naar flow-based malware en aanval detectie en werkt daarnaast bij Redsocks.

Ik was dus benieuwd naar de werkwijze en wat er met onze (meta-)data gebeurd. Ze konden me betreffende dat laatste geruststellen. Alle analyze gebeurt lokaal en er gaat geen data naar Redsocks voor analyse of iets anders.

We hebben het ook kort gehad over de potentiele problemen op een netwerk als dat van de Universiteit Twente met zijn diverse gebruikersgroepen. Ondanks die moeilijkheidsgraad hebben we nog geen false-positives ontvangen van onze Redsocks-machine.

Een onderwerp waar Redsocks de laatste tijd druk mee bezig is, is de analyse van de flows om te kijken naar problemen rond data retention in het kader van de GDPR. Ze werken aan manieren om hun machines audits uit te laten voeren die door de Functionaris voor de gegevensbescherming (FG) gecontroleerd kunnen worden. De FG krijgt dan een eigen dashboard waarop hij de technische compliance m.b.t. privacy regels in de gaten kan houden.

Venafi

Bij de meeste dialogen wist ik welke partij tegenover me zou zitten. Ik had mijn persoonlijke agenda enkele dagen eerder gekregen en kon me dus voorbereiden. Op maandag waren er echter een paar wijzigingen aangebracht, waaronder dus Venafi. Ik ging dus totaal onwetend, met uitzondering van wat kreten in de agenda, bij hen aan tafel zitten.

Het belangrijkste onderwerp bij Venafi was de truststore. Hoe sla je trust-gerelateerde gegevens op en hoe zorg je voor de juiste lifecycle van die gegevens.

Even kort over trust-gerelateerd gegevens. Daar kun je in feit alles onder bevatten wat met vertrouwen te maken heeft, maar in dit geval voornamelijk vertrouwen om toegang te krijgen tot gegevens, versleuteld of onversleuteld. Voorbeelden hiervan zijn persoonlijke certificaten en SSH sleutels.

In de meeste organisaties is het eenvoudig om die gegevens te genereren als iemand in dienst komt, of komt studeren. Bij vertrek van die medewerker en/of student is het echter lastig om die gegevens in te trekken. Vaak is niet bekend of iemand een certificaat of een sleutel heeft. Het is zelfs minder vaak bekend waar die persoon allemaal toegang kan hebben.

Venafi biedt een oplossing voor de lifecycle van dergelijke middelen. Als er op een gegeven moment niet (alleen) gebruik gemaakt wordt van username en wachtwoord, wil je gelijk met het intrekken van de username, ook de andere sleutels intrekken. Daar komt Venafi om de hoek kijken.

Het is dus zeker iets om met de houder van het Identity Management systeem van de universiteit.

Qualys

Qualys is een oude bekende van mij. Een dienst van hun wordt veelvuldig gebruikt om de TLS configuratie van een website te controleren. Ze bieden echter veel meer en dat was de reden om bij hen aan tafel te schuiven.

Een belangrijk onderwerp dat ter sprake kwam, was vulnerability management. niet voor de hele universiteit, maar de machines die er toe doen. En die we zelf in orde kunnen maken. Volgens hen zouden we verbaasd staan te kijken hoeveen security patches er op Microsoft Windows systemen nog aangebracht zouden moeten worden, ondanks dat Windows Update beweert dat alles in orde is. En dan hebben we het nog niet over alle applicaties en tools die op een dergelijke machine zijn geïnstalleerd.

Een andere belangrijke dienst, of eigenlijk een combinatie van twee, was de Web Application Firewall. Die is mooi als stand-alone omgeving, maar vraagt wel tuning en als goede firewall functioneert die alleen als je weet wat je tegen moet houden. Daar komt de Web Application Scanning bij om de hoek kijken. Het is de bedoeling dat die geen kwetsbaarheden ontdekt, maar als die er ontdekt, kan de WAS direct de WAF inseinen dat bepaalde soorten verkeer, request of queries niet meer doorgelaten moeten worden. Zo krijg je als beheerder en ontwikkelaar enige tijd om het probleem op te lossen zonder dat het een haastklus wordt.

Wil je wat meer weten, dan zijn de … for Dummies boeken van Qualys een leuk begin.

RES Software

Ook RES Software was een onverwachte dialoog. Zij begonnen met vertellen dat ze al in gesprek waren met de Universiteit Utrecht en Rijksuniversiteit Groningen over automation en lifecycle management van services. Op basis van rollen en daarbij behorende rechten worden medewerkers en studenten diensten aangeboden of weer ingetrokken.

Dat is allemaal onderdeel van hun automation tooling. Datzelfde zouden ze met de top 10 van alle tickets kunnen doen die we bij de Servicedesk binnen kregen.

Dat lijkt zeker interessant en een reden om hun Youtube kanaal eens te gaan bekijken.

Making Security Awareness programs relevant and engaging

Na de lunch was het weer tijd voor een presentatie. Deze keer van Ronnie Overgoor, CISO van Huisman equipment. De strekking van zijn verhaal was dat het niet zozeer gaat om security awareness, maar om business awareness. Als je mensen duidelijk kunt maken welk voordeel de business heeft van security, of in ieder geval bewust veilig handelen, die mensen veel eerder geneigd zijn om de adviezen een aanwijzingen op te volgen.

Het voorbeeld dat Ronnie gebruikte was dat van een

"bijenhek"

tegen olifanten. Boeren schieten olifanten dood omdat ze hun graan,

hun leven, vernietigen. Vanuit het veiligheidsstandpunt is dat een

acceptabele oplossing. Vanuit de business lijkt dat in eerste

instantie ook een goede oplossing. Er is echter een betere oplossing.

Dat vraagt wel een andere kijk op zaken.

In dit geval was die andere kijk die van een onderzoeker naar gedrag

van olifanten. Naast muizen blijken olifanten namelijk ook bang te

zijn voor bijen. Als je dus bijennesten plaatst langs de grens van het

land van de boer, met een mechanisme om de bijen uit te laten vliegen,

dan keren de olifanten om voordat ze het graanveld inlopen.

Het voorbeeld dat Ronnie gebruikte was dat van een

"bijenhek"

tegen olifanten. Boeren schieten olifanten dood omdat ze hun graan,

hun leven, vernietigen. Vanuit het veiligheidsstandpunt is dat een

acceptabele oplossing. Vanuit de business lijkt dat in eerste

instantie ook een goede oplossing. Er is echter een betere oplossing.

Dat vraagt wel een andere kijk op zaken.

In dit geval was die andere kijk die van een onderzoeker naar gedrag

van olifanten. Naast muizen blijken olifanten namelijk ook bang te

zijn voor bijen. Als je dus bijennesten plaatst langs de grens van het

land van de boer, met een mechanisme om de bijen uit te laten vliegen,

dan keren de olifanten om voordat ze het graanveld inlopen.

De olifanten waarschuwen elkaar en daardoor is het effect groter dan oorspronkelijk gedacht. Daarnaast levert het ook meer op voor de business van de boer. hij krijgt er nu namelijk gratis honing bij.

Security out of the shadows

Ad Krikke, CISO van DSM gaf ook een heldere kijk op het werk van een CISO. Ga er vanuit dat er ingebroken wordt en dat er zich incidenten voor zullen doen. Ga er niet krampachtig mee om, maar gebruik ze om je argumenten kracht bij te zetten. Verhul ze niet, maar maar duidelijk dat dit iedereen kan overkomen. Maar maak ook duidelijk dat je wel zaken kunt doen om de kans of de impact te verkleinen.

Veeg beveiliging niet onder het kleed. Dan struikel je er later alleen maar over.

Netskope

Na de middagpresentaties was het weer tijd voor dialogen met leveranciers. De eerste was Netskope, een Cloud Security Broker. De bedoeling is dat er geen blokkade wordt ingesteld voor de cloud of speciale apps. Netskope implementeert richtlijnen voor het gebruik van die apps. Een en ander gebaseerd op de veiligheid van de leveranciers van de apps en de cloudstorage.

Ze inventariseren hiervoor de diverse cloudoplossingen en de apps en houden hiervan van bij. Zo'n 90% van de apps is niet geschikt om in een enterprise omgeving te draaien. Met Netskope wordt voorkomen dat het mis gaat.

Barracuda Networks

Ik kende Barracuda nog uit de tijd dat ze alleen nog maar anti-spam en anti-virus applicances leverden. Dat waren de eerste Application Level Firewalls. Ze zijn nu veel verder gegaan. Barracuda levert loadbalancers en Application Firewalls voor webapplicaties. In de loop van de tijd kregen de loadbalancers features van de firewalls en de firewalls die van de loadbalancers.

Op dit moment is de basis van ieder product nog goed te herkennen. Dat geldt voornamelijk voor de firewalls. Die bieden mogelijkheden voor 2-factor authenticatie en zijn self-learning.

Arbor Networks

Arbor is goed bekend van de Peakflow die in het netwerk van SURFnet draait en door SURFcert wordt gebruikt om snel maatregelen te nemen tegen een DDoS als die een van de aangesloten instellingen treft.

Ik was dus benieuwd in welke mate zij de Universiteit Twente zouden kunnen helpen tegen DDoS aanvallen die firewalls en uiteindelijk misschien servers onderuit kunnen halen. Ze zijn al met andere universiteiten in gesprek om daar een oplossing te implementeren. Het nadeel hiervan is dat de kosten voor een licentie voor de bandbreedte, zoals universiteiten die meestal hebben, niet te betalen zijn. Een optie zou zijn om, bij een grote aanval, de informatie terug te koppelen naar de Peakflow bij SURFnet, zodat die een deel van het werk overneemt.

Preparing for the EU Data Protection Regulation

Deze presentatie werd gegeven door Wim Bartsoen, Hoofd van de afdeling "Information Security Governance, Norms, Monitoring & Control" van BNP Paribas Fortis. Hij gaf een enerverende presentatie over hoe belangrijk privacy en compliance is als je effectief met je gegevens om wilt gaan. Wat is er allemaal nog nodig als we eind dit jaar, of eind volgend jaar of eind 2017 of zodra EU het eindelijk eens kan worden over de inhoud van de verordening.

Shadow IT - How can security remain engaged with the growing IT capabilities?

De laatste presentatie van de eerste dag, voor we naar de bar en het restaurant mochten, werd gegeven door Martijn Izaks, manager Security & integrity bij Ziggo. Terwijl iedereen in IT normaal gesproken Shadow IT uit wil bannen, weet Martijn dat dit niet gaat lukken. De medewerkers hebben soms in hun hand meer computerkracht dan in de computerruimte van het bedrijf.

Zijn aanpak is sturen van de Shadow IT. Geef de gebruikers adviezen en let op wat ze met de gegevens doen die ze gebruiken en beheren. Shadow IT biedt de medewerkers vaak meer efficiëntie en ze worden productiever. Houdt hier rekening mee als je de organisatie beschermt tegen malware en verlies van gegevens.